Call Us Now

+8615914489090

maintenant, une percée encore plus importante dans la technologie de contrôle d'accès inaugure une nouvelle ère de développement où les identifiants d'identité virtuelle peuvent être configurés en toute sécurité et intégrés en toute sécurité dans les smartphones et autres appareils mobiles.

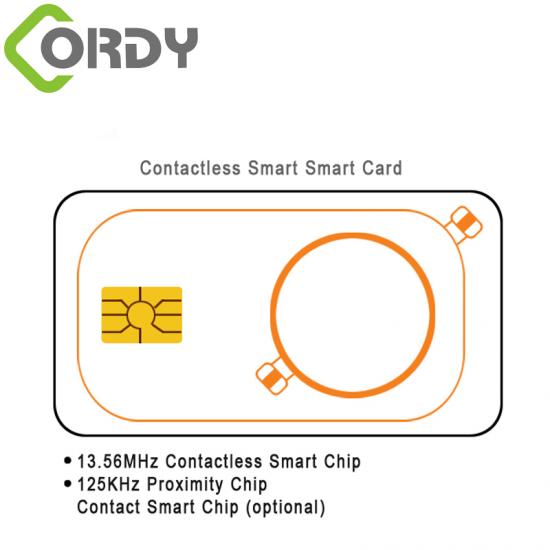

avec l'évolution du temps, les cartes de contrôle d'accès sont devenues de plus en plus avancées et intelligentes. aujourd'hui's 13.56mhz carte à puce sans contact est un exemple typique. ces cartes comprennent un élément RFID inviolable attaché à une antenne multi-bobines et peuvent être personnalisées pour le titulaire de la carte, effectuant un processus d'authentification mutuelle lorsque la carte est lue avec un lecteur de carte. en outre, elles peuvent être utilisées dans une variété d'applications, telles que l'authentification biométrique, les micro-paiements, les connexions de bureau d'ordinateur, et plus encore. ces cartes d'accès stockent non seulement nos identités en toute sécurité, mais également autoriser ou refuser l'accès entre le lecteur et le panneau de contrôle central (ou serveur) en mémorisant les règles d'accès et en décidant si une personne particulière peut ouvrir la porte.

comme tout autre processus informatique,, pratiquement nos informations d'identité, ainsi que la chaîne de programme d'événements de communication et de traitement de données cryptée qui se produit entre un lecteur de carte et un serveur ou un panneau de contrôle, peuvent être virtualisés et migrés vers de nouveaux plate-forme.en d'autres termes, les informations contenues aujourd'hui's dans les cartes à puce, ainsi que les informations d'identité de l'utilisateur, peuvent être stockées dans n'importe quel appareil électronique avec des mesures de sécurité appropriées en place. pour ce type d'un système virtualisé pour s'intégrer de manière transparente dans un système de contrôle d'accès existant,, deux conditions préalables doivent être remplies :

1) la manière de transmettre les données au lecteur de carte de contrôle d'accès (équivalent à glisser une carte) ;

2) Un mécanisme pour gérer en toute sécurité les informations d'identité et d'authentification dans l'appareil (c'est-à-dire, de la configuration à l'ensemble du processus opérationnel).

la technologie de contrôle d'accès traditionnelle peut être intégrée dans les smartphones et autres appareils mobiles tant que les deux conditions préalables ci-dessus sont remplies.

entrez dans l'ère du nfc

la communication en champ proche (NFC) est une technologie adaptée aux systèmes de contrôle d'accès. cette norme de communication sans fil en champ proche permet l'échange de données entre des appareils à une distance de quelques centimètres.nfc est également entièrement conforme aux normes ISO régissant les cartes à puce sans contact , ce qui en fait une plate-forme idéale. en utilisant un téléphone mobile équipé de la technologie NFC pour transporter une carte d'identification portable, qui est ensuite lue sans fil par le lecteur de carte, l'utilisateur peut ouvrir la porte simplement en montrant le téléphone mobile devant le lecteur de carte.en 2015, les fabricants expédieront environ 550 millions de téléphones compatibles nfc, selon le cabinet d'études ihsisuppli.

application nfc dans le contrôle d'accès

le mode le plus simple d'un identifiant virtuel NFC consiste à reproduire les principes de contrôle d'accès dans la carte existante. le téléphone transmet les informations d'identité au lecteur de carte, qui à son tour les transmet au système de contrôle d'accès existant, qui ouvre la porte.cela offre un moyen plus sûr et portable de configurer, surveiller, et modifier les paramètres de sécurité des identifiants sans utiliser de clés ou de cartes à puce, non seulement en éliminant le risque de duplication des identifiants, mais également en distribuant temporairement les informations d'identification si nécessaire, les informations d'identification peuvent également être annulées en cas de perte ou de vol.

suède's clarionhotelstockholm a participé à un premier test de l'application de contrôle d'accès virtuel, qui s'est terminé en juin 2011.l'hôtel s'est associé à hidglobal's la société mère assaabloy, choicehotels scandinavia, teliasonera, vingcardelsafe et giesecke & devrient (G&D) pour remplacer les clés de chambre par des clés numériques pouvant être envoyées aux clients' Téléphones portables NFC.

pendant l'essai de l'hôtel clarion, les clients peuvent utiliser leur téléphone pour entrer dans les chambres. les clients participant au test ont reçu un téléphone Samsung NFC avec le logiciel assaabloymobilekeys (clé mobile) installé.avant d'arriver à l'hôtel, les clients reçoivent un SMS sur leur téléphone portable avec un lien vers le lieu d'enregistrement et une clé de chambre électronique. de cette manière, les clients peuvent éviter la file d'attente pour l'enregistrement, aller directement à la chambre, et à la porte de la chambre, il suffit de montrer son téléphone portable devant la serrure de la porte pour ouvrir la porte. lors du départ, les clients n'ont qu'à appuyer sur le terminal en libre-service dans le hall avec leurs téléphones portables,, ce qui permet de gagner du temps pour le traitement manuel à la réception.

une enquête de suivi menée après l'essai de l'hôtel Clarion a montré que 60 % des personnes interrogées ont déclaré que l'utilisation de la solution de clé numérique leur avait permis d'économiser plus de 10 minutes,, tandis que 80 % ont déclaré qu'elles utiliseraient la solution si elle était actuellement disponible.en plus à l'élimination des frais de carte,, l'hôtel a bénéficié de plusieurs autres manières, telles que la réduction des ressources humaines pour l'enregistrement et le déploiement de plus de personnel pour résoudre d'autres problèmes de service à la clientèle. en plus, le problème de remplacer les clés perdues est également devenu plus facile à résoudre.

développement futur

il existe de nombreuses possibilités d'exploiter la puissance des smartphones pour réduire considérablement le coût de déploiement des applications de contrôle d'accès. les smartphones modernes intègrent des fonctionnalités de puce intelligente comparables aux systèmes de contrôle d'accès typiques actuels, et peuvent être utilisés pour effectuer la plupart des tâches qui sinon être effectuée par un lecteur de carte et un serveur ou un panneau de contrôle.

les lecteurs et les serrures peuvent être fabriqués sans fonctionnalités intelligentes ou connectivité importantes. le téléphone NFC vérifie les informations personnellement identifiables et toute autre règle pertinente (comme si la demande d'accès est dans la période autorisée, ou si le visiteur est autorisé se tenir à la porte pour utiliser la fonction GPS du téléphone portable), puis utilise une communication sécurisée cryptée pour envoyer un message de confiance à la porte appropriée , pour obtenir un accès contrôlé.tout ce que le lecteur doit faire est d'interpréter le commande cryptée utilisée pour ouvrir la porte - le lecteur ou la serrure devient un interrupteur de porte crypté non connecté au panneau de commande ou au serveur, réduisant considérablement le coût du lecteur ou de la serrure.

de plus, un smartphone NFC peut stocker les règles d'accès et les fonctions de traitement nécessaires et envoyer des commandes fiables à un lecteur NFC sans connexion à moindre coût, pour déverrouiller la porte. nous pensons qu'à l'avenir, abordable mais tout aussi de puissants systèmes d'accès peuvent être déployés dans les portes intérieures, les classeurs, et les armoires de rangement pour les objets de valeur ou gérés tels que les analgésiques.

en plus de réduire les coûts de contrôle d'accès et de créer de nouvelles opportunités de marché, les identifiants virtuels deviennent également plus sûrs. les utilisateurs perdent leur téléphone avec un identifiant virtuel moins souvent que s'ils perdaient un carte de contrôle d'accès . en outre, les paramètres de sécurité peuvent être modifiés plus facilement et plus efficacement à l'aide d'un téléphone mobile NFC avec un identifiant intégré.

dans les applications traditionnelles, pour entrer dans un bâtiment du gouvernement américain, une authentification à deux facteurs est requise pour vérifier l'identité. il en va de même pour les guichets automatiques bancaires. la carte est la première authentification, et le code PIN est la deuxième authentification. avec les téléphones NFC, l'authentification à deux facteurs peut être activée si nécessaire, comme lorsqu'il y a un niveau de menace élevé.avec un téléphone NFC portant un identifiant virtuel, il est facile d'envoyer une demande au téléphone (comme demander à l'utilisateur d'entrer un code PIN à 4 chiffres sur le téléphone avant d'envoyer le message d'ouverture de porte), faisant de l'authentification multifacteur un service géré en temps réel.

candidatures futures

les téléphones mobiles nfc contenant des informations d'identification virtuelles intégrées seront également largement utilisés à l'avenir. tandis que les compagnies aériennes utilisent toujours la technologie des codes-barres QR, les voyageurs ont montré un grand intérêt à utiliser leurs téléphones mobiles comme cartes d'embarquement mobiles, confirmant en outre que l'utilisation des téléphones portables pour une variété de transactions devient de plus en plus populaire de nos jours.

au japon, des systèmes de paiement NFC ont été installés dans des restaurants de restauration rapide, des métros, des taxis et des distributeurs automatiques. la technologie est également idéale pour les campus universitaires, où les étudiants peuvent utiliser des téléphones NFC pour une variété de applications, y compris entrer dans des bâtiments, payer pour se garer, faire du shopping, utiliser le système de bus du campus, emprunter des documents de bibliothèque, et déterminer des informations personnellement identifiables avant de passer des examens , et accéder à des ressources informatiques , etc.

les identifiants virtuels fourniront également une plate-forme idéale pour les applications émergentes telles que les bornes de recharge pour véhicules électriques. le conducteur peut garer la voiture devant le compteur de recharge et utiliser le téléphone NFC pour accéder et payer pour les services. les dossiers de santé personnels peuvent également être accessible à l'aide d'un téléphone NFC. au lieu de remplir un formulaire, les patients peuvent présenter leur téléphone portable à l'hôpital pour fournir des informations personnelles, et les mêmes informations peuvent être fournies aux soignants via un identifiant d'accès lors d'une urgence.une autre application émergente est l'utilisation d'affiches intelligentes pour le micro-marketing. les consommateurs peuvent utiliser un téléphone NFC pour lire l'étiquette sur l'affiche, après quoi le téléphone navigue vers une page Web spécifique avec plus d'informations.

dans le monde d'aujourd'hui's, où une grande quantité de données électroniques attire constamment notre attention, le concept de contrôle d'accès devient de plus en plus important. en fait, des techniques de contrôle d'accès peuvent également être utilisées en sens inverse en fonction de certaines règles et facteurs d'authentification pour bloquer l'accès à un téléphone mobile personnel d'un utilisateur's.

désormais, avec les décisions d'accès et les enregistrements conservés sur le téléphone NFC plutôt que sur chaque serrure,, il's permet de sécuriser facilement des lieux et des objets avec des serrures déconnectées, d'obtenir de nouvelles clés, d'envoyer des clés à distance à d'autres, et ciblez chaque numérique disponible, les règles pour qui et quand les clés sont utilisées sont modifiées.