Call Us Now

+8615914489090

La plupart des discussions sur la cybersécurité industrielle se concentrent sur les moyens de combiner les réseaux et les logiciels pour segmenter et sécuriser les opérations et les systèmes de production critiques.

L'accès physique au système est parfois négligé dans ces discussions sur la cybersécurité. L'authentification de l'utilisateur est un aspect de l'accès sécurisé au système grâce auquel les données d'autorisation peuvent être utilisées pour déterminer si les employés possèdent les compétences appropriées et sont formés et certifiés pour accéder au matériel et aux logiciels du système de fabrication.

Ce personnel autorisé comprend généralement "des ingénieurs d'usine, des électriciens de maintenance et du personnel informatique ayant accès à des logiciels spécifiques au processus", a expliqué Chris Randle, vice-président des solutions industrielles chez le fournisseur de technologie de lecture-écriture RFID Elatec.

Parmi ces personnels, le niveau d'accès de chacun varie selon la fonction de chacun. Les ingénieurs ont généralement un accès complet pour télécharger, télécharger et modifier le contrôleur et le logiciel IHM. Le personnel informatique ne dispose généralement d'une autorisation de chargement ou de téléchargement qu'à des fins de sauvegarde et de reprise après sinistre. Les électriciens de service ont souvent un accès limité au logiciel de changement et ne traitent que le dépannage. L'autorisation exacte peut varier d'une usine à l'autre, mais pour identifier qui a accédé au logiciel et effectué des modifications à quel moment, ces modifications peuvent être suivies dans une base de données pour examen si nécessaire.

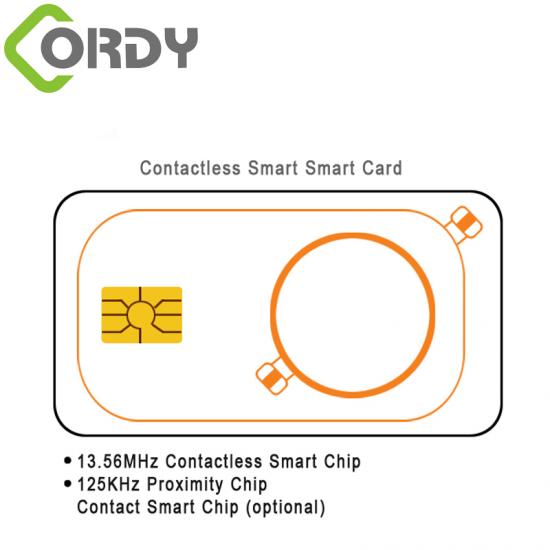

L'utilisation de cartes RFID peut ajouter une couche de sécurité supplémentaire aux usines et constitue déjà l'une des formes d'authentification et de contrôle d'accès les plus largement utilisées.

Randall a déclaré : « Les applications d'automatisation industrielle d'aujourd'hui dans les usines nécessitent un logiciel d'autorisation et d'authentification facile à utiliser, flexible, durable, sécurisé et adaptable aux changements environnementaux. Les systèmes de cartes RFID sont plus efficaces que les cartes à bande magnétique et les cartes à puce. -dans la puce intégrée) et le code PIN peuvent mieux répondre à ces exigences d'application. »

Les cartes RFID sont sans contact et peuvent être lues par l'utilisateur en glissant simplement la carte à quelques centimètres du lecteur. Cette authentification et contrôle d'accès de la RFID est une étape très simple pour l'utilisateur.